Combien de temps sommes-nous en sécurité ?

Les ordinateurs quantiques et leurs risques pour la sécurité des données semblent peu pratiques. A une époque où nous migrons de plus en plus de données sensibles vers le cloud et où nous évoluons lentement mais sûrement vers une société 5G et IoT, le cryptage quantique n’est qu’un invité indésirable. C’est pourquoi il est important de comprendre exactement les risques que pose la technologie.

Lire également : Le fonctionnement des appareils photo numériques

La cryptographie est la science de la conception de protocoles pour protéger vos données. Briser le protocole équivaut en fait à une fissuration mathématique du calcul très difficile. Et que ce soit exactement ce à quoi les ordinateurs quantiques sont si doués. Les problèmes sur lesquels ces protocoles sont basés, bien qu’extrêmement difficiles, sont toujours résolubles pour un ordinateur quantique.

Les ordinateurs quantiques s’appuient pour leur cryptage sur l’algorithme Shor, du nom du mathématicien américain Shor, qui a formulé son algorithme en 1994. L’algorithme de Shor décompose les nombres donnés en facteurs premiers, ce qui est essentiel pour le cryptage.

A lire en complément : Cinq questions que vous pouvez poser à Google Assistant le jour de la Saint-Valentin

Bien que les ordinateurs quantiques d’aujourd’hui puissent avoir peu d’applications commerciales, IBM estime qu’ils pourraient être complètement différents d’ici cinq ans. L’informatique quantique offre beaucoup de potentiel, en particulier dans le domaine du cryptage. Krishna n’hésite pas : « Quiconque veut être sûr que ses données sont en sécurité pendant plus de cinq ans doit immédiatement passer à des méthodes de cryptage alternatives », dit-il.

En fait, tout le monde a dû faire face aux dommages qu’un pirate individuel peut faire s’il infiltre l’un de vos systèmes. Cependant, cet effet peut être dramatique lorsqu’une telle attaque a lieu au niveau de l’État ; les pirates pourraient simplement intercepter des données financières cryptées et les enregistrer aussi facilement que vous lisez cet article maintenant.

Kam Moler, professeur de physique à l’Université Stanford, dit que le grand public peut se sentir en sécurité en ce moment parce qu’il a fait tout son possible pour sécuriser ses données, mais il craint aussi que cela ne change rapidement. L’informatique quantique peut immédiatement briser cette sécurité. Les ordinateurs quantiques sont capables de résoudre certains problèmes mathématiques immédiatement, alors que les ordinateurs conventionnels prendraient probablement des milliards d’années.

Pourtant, l’équilibre est différent avec l’informatique quantique. Les ordinateurs quantiques sont si gros et si chers que, dans la plupart des cas, ils seront gérés par les États et n’appartiendront pas à des particuliers. Cela signifie que les premiers piratages quantiques seront également effectués par des pays avec lesquels nous vivons dans des conditions hostiles, et non par des individus. Cela lui donne un tout nouveau sens.

En outre, les pouvoirs publics sont déjà bien conscients de la menace qui pèse sur la sécurité nationale. La Chambre des représentants américaine a récemment approuvé la loi sur la recherche en informatique quantique, un projet de loi pour un programme fédéral sur la technologie quantique. Plus important encore, le projet de loi est géré par la Commission des forces armées.

Nous savions déjà depuis longtemps

Depuis les années 80, on savait déjà que les ordinateurs quantiques sont très bons en factorisation, c’est-à-dire qu’ils trouvent les nombres premiers d’un nombre donné, ce qui est aussi la pierre angulaire de la cryptographie moderne. Cependant, à l’époque, il n’était pas encore possible de construire des ordinateurs quantiques suffisamment puissants pour effectuer ces calculs. Aujourd’hui, c’est différent. Les progrès des matériaux et l’évolution de la physique à des températures extrêmement froides ont conduit à plusieurs percées dans la technologie quantique.

C’est souvent le cas des technologies perturbatrices ; les connaissances sont souvent déjà là, mais la technologie de soutien sur laquelle ces connaissances sont fondées doit d’abord être développée. La grande percée de l’IA est un peu la même chose. Les connaissances nécessaires sur l’intelligence artificielle et l’apprentissage en profondeur existaient déjà dans les années 80, mais le véritable boom a eu lieu vers 2005, lorsque la puissance des microprogrammes et des ordinateurs a également augmenté de façon exponentielle.

Ne sommes-nous plus en sécurité ?

Pour ceux qui pensent que leurs données sont maintenant pour toujours sur les requins, n’ont pas à paniquer tout de suite. Par exemple, un certain nombre d’acteurs du monde technologique se préparent déjà avec diligence à l’avènement des ordinateurs quantiques et à ses conséquences sur la cryptographie.

Par exemple, la société suisse ID Quantique peut se targuer d’être le leader mondial des solutions cryptographiques ; ses solutions cryptographiques sont même résistantes aux ordinateurs quantiques. ID Quantique vise à sécuriser les données depuis plus de dix ans, et s’adresse principalement au secteur financier, aux entreprises et aux pouvoirs publics. ID Quantique se spécialise dans ce que l’on appelle aujourd’hui la cryptographie post-quantique, c’est-à-dire l’écriture de protocoles qui sont si difficiles que même les ordinateurs quantiques ne peuvent les déchiffrer.

Ces solutions sont demandées tant par le monde des affaires que par le monde institutionnel. Deutsche Telekom a déjà investi dans ID Quantique, et même l’OTAN reconnaît les efforts d’IDQ dans le domaine de la sécurité quantique. Il souligne une fois de plus l’intérêt pour les solutions de sécurité à l’épreuve quantique.

Arvind Krishna croit fermement à la cryptographie par grille, qui mathématiquement serait capable de résister aux attaques quantiques ; et qu’aucun algorithme quantique existant ne serait capable de résister. En bref, la cryptographie par grille utilise des grilles de différentes dimensions, dans lesquelles les données sont cachées en toute sécurité. Jusqu’à aujourd’hui, c’est une technique que les ordinateurs quantiques n’ont pas encore réussi à résoudre.

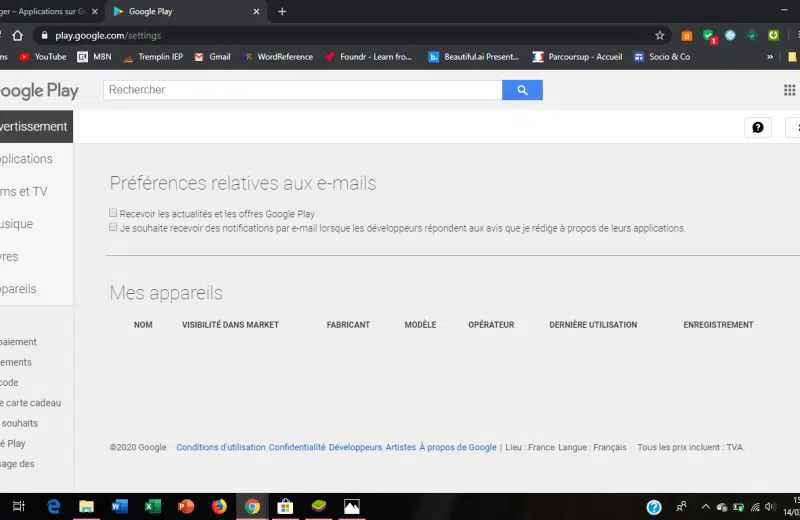

De plus, l’identification avec des données biométriques ou l’authentification en deux étapes sont également de bons moyens de s’armer contre les attaques quantiques.

Les hackers vont pirater

En principe, il s’agit d’être des hackers à chaque fois. Il est important non seulement d’installer les derniers logiciels de sécurité ou d’embaucher un ingénieur en cybersécurité, mais aussi de suivre de près les nouvelles technologies. De cette façon, vous pouvez vous armer plus rapidement contre les dernières attaques sophistiquées. Et un homme (ou une femme !) averti en vaut deux.